Module 1

10 minutes de video formation donnant une vue globale mais complète du sujet ainsi qu’un test à choix multiple en fin de programme

Module 2

1h de video formation donnant une vraie capacité à comprendre les points abordés suivi d’un test à choix multiple

Module 3

Formation en présentiel d’une demis jounée qui aborde le thème sous tous ses aspects suivit d’un test détaillé à choix multiple

Formation Sécurité Sécurisation des dispositifs de l’infrastructure réseau

Sécurisation des dispositifs de l'infrastructure réseau Les dispositifs d'infrastructure réseau sont les composants d'un réseau qui transportent les communications nécessaires pour les données, les...

Formation sécurité Se défendre contre l’activité illicite de minage de crypto-monnaies

Qu'est-ce que la crypto-monnaie ? Une crypto-monnaie est une monnaie numérique utilisée comme moyen d'échange, comme les autres devises. Le Bitcoin, le Litecoin, le Monero, l'Ethereum et le Ripple...

Formation sécurité L’élimination correcte des appareils électroniques

Pourquoi est-il important de se débarrasser des appareils électroniques en toute sécurité ? En plus de sécuriser efficacement les informations sensibles contenues dans les appareils électroniques,...

Formation sécurité Réduire le spam

Qu'est-ce que le spam ? Le spam est la version électronique du "courrier indésirable". Le terme spam désigne des messages électroniques non sollicités, souvent non désirés. Les spams ne contiennent...

Formation sécurité Restez en sécurité sur les sites de réseaux social

Que sont les sites de réseaux sociaux ? Les sites de réseautage social, parfois appelés sites "d'amis d'amis", s'appuient sur le concept des réseaux sociaux traditionnels où vous êtes mis en...

Formation sécurité Comprendre les signatures numériques

Qu'est-ce qu'une signature numérique ? Une signature numérique - un type de signature électronique - est un algorithme mathématique couramment utilisé pour valider l'authenticité et l'intégrité d'un...

Formation sécurité Choisir et protéger les mots de passe

Pourquoi vous avez besoin de mots de passe forts Vous utilisez probablement des numéros d'identification personnels (NIP), des mots de passe ou des phrases de passe tous les jours, que ce soit pour...

Formation sécurité Protéger votre vie privée

Comment savoir si votre vie privée est protégée ? Politique de confidentialité - Avant de soumettre votre nom, votre adresse électronique ou toute autre information personnelle sur un site Web,...

Formation sécurité Soyez prudent avec les pièces jointes aux courriels

Pourquoi les pièces jointes aux courriels peuvent-elles être dangereuses ? Certaines caractéristiques qui rendent les pièces jointes des courriels pratiques et populaires en font également un outil...

Formation sécurité Comprendre les correctifs et les mises à jour logicielles

Que sont les correctifs ? Les correctifs sont des mises à jour de logiciels et de systèmes d'exploitation (OS) qui corrigent les failles de sécurité d'un programme ou d'un produit. Les éditeurs de...

Formation sécurité Reconnaître et éviter les logiciels espions

Qu'est-ce qu'un logiciel espion ? Malgré son nom, le terme "spyware" ne désigne pas un logiciel utilisé par des agents secrets, mais plutôt par l'industrie de la publicité. En fait, les logiciels...

Formation sécurité Comprendre les pare-feu pour les particuliers et les petits bureaux

Comprendre les pare-feu pour les particuliers et les petits bureaux Lorsque votre ordinateur est accessible via une connexion Internet ou un réseau Wi-Fi, il est susceptible d'être attaqué....

Formation sécurité Prévenir le vol d’identité et y répondre

L'usurpation d'identité concerne-t-elle uniquement les personnes qui communiquent des informations en ligne ? Vous pouvez être victime d'un vol d'identité même si vous n'utilisez jamais...

Formation sécurité Comprendre les attaques par déni de service

Qu'est-ce qu'une attaque par déni de service ? Une attaque par déni de service (DoS) se produit lorsque des utilisateurs légitimes ne peuvent pas accéder à des systèmes d'information, des...

Formation sécurité Registration databases

Aperçu de la sécurité de la base utilisateur Les bases de données d'inscription des électeurs (VRDB) sont des cibles riches et peuvent constituer une cible attrayante pour les intrusions...

Formation sécurité social Engineering et attaques par hameçonnage

Qu'est-ce qu'une attaque par ingénierie sociale ? Dans une attaque par ingénierie sociale, un attaquant utilise l'interaction humaine (compétences sociales) pour obtenir ou compromettre des...

Formation Qu’est-ce que la cyberintimidation ?

Qu'est-ce que la cyberintimidation ? La cyberintimidation consiste à utiliser la technologie pour harceler ou intimider quelqu'un d'autre. Les intimidateurs étaient auparavant limités à des méthodes...

Formation sécurité Gestion des logiciels malveillants destructeurs

Vue d'ensemble Un logiciel malveillant destructeur est un code malveillant conçu pour détruire des données. Les malwares destructeurs ont un impact sur la disponibilité des biens et des données...

Formation sécurité Qu’est-ce qu’un code malveillant ?

Qu'est-ce qu'un code malveillant ? Les codes malveillants sont des fichiers ou des programmes indésirables qui peuvent endommager un ordinateur ou compromettre des données stockées sur un...

Formation sécurité Qu’est-ce qu’un ransomware ?

Qu'est-ce qu'un ransomware ? Un ransomware est un type de logiciel malveillant utilisé par les acteurs de la menace pour infecter des ordinateurs et crypter des fichiers informatiques jusqu'au...

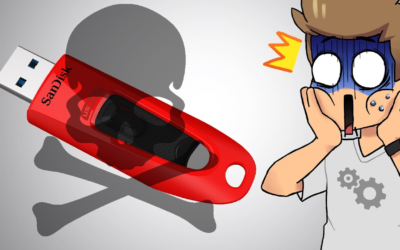

Formation sécurité Prudence avec les clés USB

Quels risques de sécurité sont associés aux clés USB ? Les clés USB, parfois appelées clés de pouce, sont petites, facilement disponibles, peu coûteuses et portables. Elles sont donc populaires pour...

Formation sécurité la Prévention du Phishing

5 Campagnes de Phishing sur 6 à 12 mois. Rapport mensuel des campagnes. Programme de 10 Formations en ligne. Test de compréhension et mesure de l’acquis à la fin de chaques formations. Mise à...

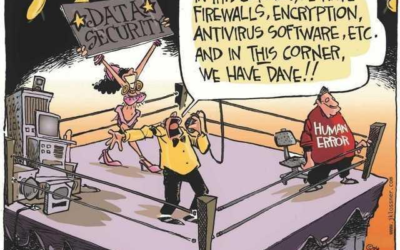

CoachIT, formez votre maillon faible

La sécurité de votre informatique a demandé des investissements importants. Cependant DAVE reste l’élément incontrôlable de votre société! Les pirates informatique ciblent le maillon le plus faible...