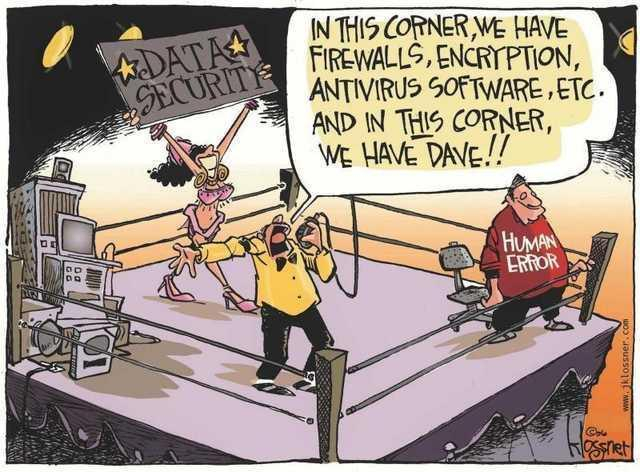

CoachIT, formez votre maillon faible

La sécurité de votre informatique a demandé des investissements importants.

Les utilisateurs sont au cœur de votre sécurité informatique,

ne faites pas d’eux un maillon faible.

Le phishing est une activité très rentable. Au cours de la dernière décennie, nous avons assisté à une “croissance” constante des attaques.

Il est nécessaire d’inclure une stratégie de sensibilisation à la cybersécurité dans chaque entreprise qui souhaite se défendre contre les cyberattaques.

XpandIT teste et forme vos utilisateurs à la sécurité grâce à des simulations d’attaques automatisées, une formation de qualité et des rapports exploitables..

Donnez à vos employés les outils pour se protéger des cyberattaques.

Sensibilisez vos employés aux cybermenaces aux quelles ils seront confrontés.

Voir et comprendre les risques et apprendre à les gérer par l’expérience.

Toujours pas convaincu ?

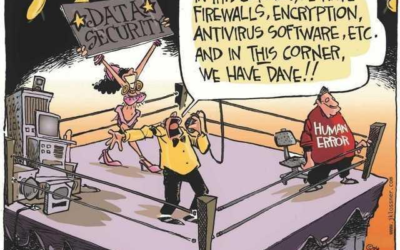

Les attaques de phishing et d’ingénierie sociale figurent toujours parmi les causes les plus courantes de cyberincidents dans les entreprises.

Les programmes technologiques ne parviennent pas toujours à bloquer ces attaques. Il est nécessaire de mettre en place un programme de formation pour apprendre aux employés à détecter et à signaler ces attaques.

Dans un contexte de crise sanitaire, où le télétravail est devenu la norme, les entreprises ont dû repenser leur organisation afin que toutes les mesures visant à assurer la sécurité de leurs employés soient comprises et appliquées.

Les entreprises ont dû mettre en place rapidement de nouveaux outils numériques ou, à l’inverse, encourager l’utilisation d’outils non supervisés, peu sûrs et parfois inadaptés.

Cette période inhabituelle a également influencé le modus operandi des pirates informatiques, accélérant le nombre de cyberattaques.

Les pirates ont profité de la psychose ambiante pour démultiplier les tentatives de phishing, de rançongiciel et les demandes frauduleuses qui préoccupaient déjà les entreprises et leurs utilisateurs.

La prise de conscience du rôle joué par l’utilisateur

Pour permettre une culture positive de sensibilisation à la sécurité, XpandIT offre une flexibilité et un degré de personnalisation adaptés aux besoins de votre entreprise.

Vos employés sont mis en situation, ils voient les risques auxquels ils sont exposés et apprennent à les gérer par l’expérience.

À l’heure du télétravail et de la multiplication des cyberattaques, les DSI veulent aborder la question de l’éducation des utilisateurs et les PDG veulent connaître l’état de vulnérabilité de leur organisation.

Les formations sont dispensées par des professionnels de l’informatique et de l’éducation dont les compétences techniques, professionnelles et pédagogiques ont été validées.

La partie organisationnelle de la formation vise à donner aux participants les bons réflexes et les bonnes pratiques en plus des éléments techniques présentés.

Le volet technique de la formation s’attache à présenter les risques et les menaces pour l’entreprise au quotidien.

Notre formation sécurité informatique est un cours de sensibilisation à la sécurité informatique sur le lieu de travail et aborde le sujet sous deux angles : technique et organisationnel.

On distingue notamment les risques suivants :

Compromis d’informations contenues dans des appareils volés, perdus ou prêtés, Accès illégal et mise en danger possible des ressources informationnelles de l’organisation, Interception ou modification des informations de l’entreprise, notamment des informations confidentielles.

%

Des problèmes peuvent être évités en étant conscient

%

Des employés ne sont pas sensibilisés à la cybersécurité

%

Des points faibles sont dus à une mauvaise formation des employés

Vous n’êtes toujours pas convaincu par EducationIT ?

Découvrez ce que fait la sécurité de votre entreprise et voyez le retour sur investissement directement avec les résultats affichés dans le tableau de bord intuitif.

Formation de sensibilisation à la cybersécurité intelligente

Identifier et former les employés qui affichent des comportements à risque.

Impossible pour des outils traditionnels la sensibilisation et la formation à la sécurité informatique est indispensable

Quelle que soit la protection technologique d’une entreprise, le risque zéro n’existe pas.

Les acteurs malveillants utilisent des techniques qui ciblent directement l’utilisateur.

Les cyberattaques se multiplient et les entreprises ne sont pas suffisamment préparées et protégées

Les actions DAVE ne peuvent pas être reconnues par les systèmes de sécurité techniques conventionnels.

Formation Sécurité Sécurisation des dispositifs de l’infrastructure réseau

Sécurisation des dispositifs de l'infrastructure réseau Les dispositifs d'infrastructure réseau sont les composants d'un réseau qui transportent les communications nécessaires pour les données, les applications, les services et le multimédia. Ces dispositifs...

Formation sécurité Se défendre contre l’activité illicite de minage de crypto-monnaies

Qu'est-ce que la crypto-monnaie ? Une crypto-monnaie est une monnaie numérique utilisée comme moyen d'échange, comme les autres devises. Le Bitcoin, le Litecoin, le Monero, l'Ethereum et le Ripple ne sont que quelques exemples de crypto-monnaies disponibles....

Formation sécurité L’élimination correcte des appareils électroniques

Pourquoi est-il important de se débarrasser des appareils électroniques en toute sécurité ? En plus de sécuriser efficacement les informations sensibles contenues dans les appareils électroniques, il est important de suivre les meilleures pratiques en matière...

Formation sécurité Réduire le spam

Qu'est-ce que le spam ? Le spam est la version électronique du "courrier indésirable". Le terme spam désigne des messages électroniques non sollicités, souvent non désirés. Les spams ne contiennent pas nécessairement des virus - des messages valides provenant de...

Formation sécurité Restez en sécurité sur les sites de réseaux social

Que sont les sites de réseaux sociaux ? Les sites de réseautage social, parfois appelés sites "d'amis d'amis", s'appuient sur le concept des réseaux sociaux traditionnels où vous êtes mis en relation avec de nouvelles personnes par l'intermédiaire de personnes que...

Formation sécurité Comprendre les signatures numériques

Qu'est-ce qu'une signature numérique ? Une signature numérique - un type de signature électronique - est un algorithme mathématique couramment utilisé pour valider l'authenticité et l'intégrité d'un message (par exemple, un courriel, une transaction par carte de...

Formation sécurité Choisir et protéger les mots de passe

Pourquoi vous avez besoin de mots de passe forts Vous utilisez probablement des numéros d'identification personnels (NIP), des mots de passe ou des phrases de passe tous les jours, que ce soit pour retirer de l'argent au guichet automatique ou utiliser votre carte de...

Formation sécurité Protéger votre vie privée

Comment savoir si votre vie privée est protégée ? Politique de confidentialité - Avant de soumettre votre nom, votre adresse électronique ou toute autre information personnelle sur un site Web, consultez la politique de confidentialité du site. Cette politique doit...

Formation sécurité Soyez prudent avec les pièces jointes aux courriels

Pourquoi les pièces jointes aux courriels peuvent-elles être dangereuses ? Certaines caractéristiques qui rendent les pièces jointes des courriels pratiques et populaires en font également un outil courant pour les attaquants : Le courrier électronique circule...

Formation sécurité Comprendre les correctifs et les mises à jour logicielles

Que sont les correctifs ? Les correctifs sont des mises à jour de logiciels et de systèmes d'exploitation (OS) qui corrigent les failles de sécurité d'un programme ou d'un produit. Les éditeurs de logiciels peuvent choisir de publier des mises à jour pour corriger des...

Formation sécurité Reconnaître et éviter les logiciels espions

Qu'est-ce qu'un logiciel espion ? Malgré son nom, le terme "spyware" ne désigne pas un logiciel utilisé par des agents secrets, mais plutôt par l'industrie de la publicité. En fait, les logiciels espions sont également connus sous le nom de "logiciels publicitaires"....

Formation sécurité Comprendre les pare-feu pour les particuliers et les petits bureaux

Comprendre les pare-feu pour les particuliers et les petits bureaux Lorsque votre ordinateur est accessible via une connexion Internet ou un réseau Wi-Fi, il est susceptible d'être attaqué. Toutefois, vous pouvez limiter l'accès extérieur à votre ordinateur - et aux...

Formation sécurité Prévenir le vol d’identité et y répondre

L'usurpation d'identité concerne-t-elle uniquement les personnes qui communiquent des informations en ligne ? Vous pouvez être victime d'un vol d'identité même si vous n'utilisez jamais d'ordinateur. Des personnes malveillantes peuvent obtenir des informations...

Formation sécurité Comprendre les attaques par déni de service

Qu'est-ce qu'une attaque par déni de service ? Une attaque par déni de service (DoS) se produit lorsque des utilisateurs légitimes ne peuvent pas accéder à des systèmes d'information, des dispositifs ou d'autres ressources du réseau en raison des actions d'un acteur...

Formation sécurité Registration databases

Aperçu de la sécurité de la base utilisateur Les bases de données d'inscription des électeurs (VRDB) sont des cibles riches et peuvent constituer une cible attrayante pour les intrusions informatiques. Ce problème n'est pas propre à certains États - il est partagé par...

Formation sécurité social Engineering et attaques par hameçonnage

Qu'est-ce qu'une attaque par ingénierie sociale ? Dans une attaque par ingénierie sociale, un attaquant utilise l'interaction humaine (compétences sociales) pour obtenir ou compromettre des informations sur une organisation ou ses systèmes informatiques. L'attaquant...

Formation Qu’est-ce que la cyberintimidation ?

Qu'est-ce que la cyberintimidation ? La cyberintimidation consiste à utiliser la technologie pour harceler ou intimider quelqu'un d'autre. Les intimidateurs étaient auparavant limités à des méthodes telles que l'intimidation physique, le courrier postal ou le...

Formation sécurité Gestion des logiciels malveillants destructeurs

Vue d'ensemble Un logiciel malveillant destructeur est un code malveillant conçu pour détruire des données. Les malwares destructeurs ont un impact sur la disponibilité des biens et des données critiques, ce qui représente une menace directe pour les opérations...

Formation sécurité Qu’est-ce qu’un code malveillant ?

Qu'est-ce qu'un code malveillant ? Les codes malveillants sont des fichiers ou des programmes indésirables qui peuvent endommager un ordinateur ou compromettre des données stockées sur un ordinateur. Les différentes catégories de codes malveillants comprennent les...

Formation sécurité Qu’est-ce qu’un ransomware ?

Qu'est-ce qu'un ransomware ? Un ransomware est un type de logiciel malveillant utilisé par les acteurs de la menace pour infecter des ordinateurs et crypter des fichiers informatiques jusqu'au paiement d'une rançon. (Voir Protection contre les codes malveillants pour...

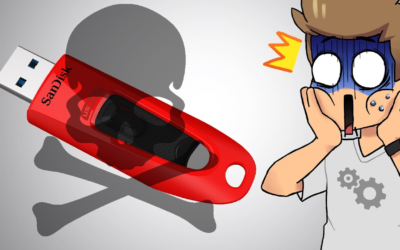

Formation sécurité Prudence avec les clés USB

Quels risques de sécurité sont associés aux clés USB ? Les clés USB, parfois appelées clés de pouce, sont petites, facilement disponibles, peu coûteuses et portables. Elles sont donc populaires pour le stockage et le transport de fichiers d'un ordinateur à l'autre....

Formation sécurité la Prévention du Phishing

5 Campagnes de Phishing sur 6 à 12 mois. Rapport mensuel des campagnes. Programme de 10 Formations en ligne. Test de compréhension et mesure de l’acquis à la fin de chaques formations. Mise à disposition d'un tableau de bord de suivis en temps réel. Formation...

CoachIT, formez votre maillon faible

La sécurité de votre informatique a demandé des investissements importants. Cependant DAVE reste l’élément incontrôlable de votre société! Les pirates informatique ciblent le maillon le plus faible de la chaîne de sécurité. Vous, vos collèges et vos employés êtes la...